2022年2月の自動車部品メーカーがサイバー攻撃を受けた事件で、より広く知れ渡るようになった「セキュリティーが強固な大手企業を避け、中小企業からサプライチェーン(供給網)を攻撃する例」

中小企業のセキュリティ担当者をはじめ、考え方をアップデートしなければならないが、

「経営者がセキュリティに無関心」

「セキュリティに予算を充てられない」

「どこから始めていいのか」

「盗まれるものはないからセキュリティは必要ない」

などと考えている方のアップデートしなければいけない考え方をご紹介します。

セキュリティの専門家がスタッフにいない可能性が高い企業は、大企業よりも情報セキュリティの安全性が低く、取引先情報や場合によっては顧客の個人情報など比較的窃取しやすい環境であると思われます。

更にクラウドベースのオフィスアプリケーションやリモートワークへの移行により、より攻撃を受ける機会が増えています。

例えばクラウドを利用する際に設定されているアカウント情報ですが、これは多くの企業が従業員に与えているメールアドレスを利用しているため、攻撃者は簡単に類推することができます。

最近はパスワードの有効期限設定についても大手OSメーカーがセキュリティの推奨から外していますが、これはユーザーがパスワードを定期的に変更する際にパターン化させて繰り返し使っていたり、覚えやすい単語を使っているからです。

英国のNCSC(National Cyber Security Center)は3つのランダムな単語を使ったパスワードの方が、強度が高く、覚えやすいと提案しています。詳細を知りたい方は検索エンジンで「NCSC three random words」と検索してください。

攻撃者は窃取したアカウントとパスワードをどうするかというと、ダークウェブに掲載して販売します。

ダークウェブに掲載されてから1日も経たないうちに悪意のあるアクセスが行われます。

例えば、メールソフトに利用しているアドレス帳やメール本文が窃取されると、それを利用したメールでの攻撃で取引先が攻撃対象になります。

実際に聞いた話ですが、企業の役員クラスの方が海外出張で知り合った女性からのメールを開いてマルウェアに感染したという事例もあります。

幸運にもアンチウィルスソフトが検知してくれれば被害は防げますが、攻撃者は常に脆弱性を狙って攻撃してきます。

さらに困難なのは、被害を受けていてもそれを検知する術を持たない場合が多く、第3者からの指摘でサイバー攻撃に遭っていたことを知る場合が多いようです。

ではどういうセキュリティ対策をすればより良いのでしょうか。

パスワードはシステム毎に変えるべきですが、覚えきれずに一緒にしてしまっている場合も多いと思います。

そのため、パスワードマネージャーという製品を利用する企業も増えています。特にクラウドベースのアプリケーションを使っている場合、多要素認証は設定しておいた方がよいでしょう。

大手OSメーカーはパスワード入力を廃止する方向です。近い将来、パスワードを考えたり覚えたりする苦痛から解放されるでしょう。

サイバー攻撃者はOSやアプリケーションの脆弱性を狙ってきます。

そのため、OSやアプリケーションの欠陥を修正するパッチをメーカーが配布していますが、その適用が遅れることで被害に遭うこともよくあります。

そのため、パッチが公開されたら迅速に適用する方策を立てることは非常に重要です。

OSにバンドルされているウィルス対策ソフトやファイアウォールの設定はもちろんのこと、サードパーティから提供されているサイバーセキュリティ対策ソフトを導入することも有効な手段です。

前述の通り、アンチウィルスソフトと呼ばれる静的なファイル検知の製品ではバンドルされているウィルス対策ソフトと大きな違いはありません。

また、有名なウィルス対策ソフトは攻撃者によりリバースエンジニアリングされ、回避策を取られている可能性があります。

サイバー攻撃対策がイタチごっこになっている現状があるのです。

ここでは3種類ほど紹介しておきます。

イ:強制アクセス制御(最小権限の原則)を使った製品

ロ:仮想マシンによる実行環境の囲い込みを行う製品

ハ:ファイル照合ながら、深層学習を用いたアルゴリズムで検知する製品

それぞれに特徴があります。

イの製品はOSが提供しているアクセス制御にプラスする形で、マルウェアからのアクセスを防御する仕組みです。これは利用環境に応じてアクセスポリシーを設定する運用が必要となりますが、非常に強力な防御力を発揮します。

ロの製品は外部からのファイルを扱うアプリケーションを仮想マシンで実行し、サイバー攻撃が発生しても被害は仮想マシンでとどまり、メインのOSは保護されるという仕組みです。

ハの製品はディープラーニングというAI技術を利用した攻撃予測の製品で、ウィルスのデータベース(定義ファイル)に頼ることなく、ウィルスを検知します。

標的型攻撃メールのトレーニングを行う企業もあります。

従業員への啓発という点ではリスクを下げることが出来ます。

前述の事例のように役員クラスの方が被害に遭うこともありますので、従業員のみならず役員へのセキュリティ教育も重要です。

ランサムウェアに攻撃されファイルが暗号化されたとか、破壊されたという場合、速やかに業務を復旧させるにはバックアップが必要です。

注意が必要なのは、バックアップばかり入念に対策したけど、リストア出来ないという事態が起きない様にリストアの計画も実際のテストを含めて、ユースケース別に検証しておくことが重要です。

インターネットに接続されていない閉域網ですらサイバー攻撃を受けることがあります。

VPN接続の場合もネットワークの監視が重要なので、以下の資料にてわかりやすく!まとめてあります。

社内共有資料としても使える資料なのでぜひご覧下さい。

ネットワーク監視について詳しく説明しています▶「盗まれるものはない」企業がアップデートしなければいけないセキュリティの考え方7選

CISA(米国のサイバーセキュリティ―・インフラセキュリティー庁)、FBI、NSA(米国の国家安全保障局)、カナダ、ニュージーランド、オランダ、英国のサイバーセキュリティ機関が不十分なセキュリティ慣行のリストをまとめました。

これらをチェックすることは防御力を向上させるのに役立ちます。

あなたの企業は大丈夫?社内で使えるチェックシートはこちら▶「盗まれるものはない」企業がアップデートしなければいけないセキュリティの考え方7選

インシデント発生時の対応を計画しておくことは被害の拡大を防ぐために重要です。

そのためにCSIRTを組織化するのがより良いと思いますが、インシデントの報告先や対応方法をまとめておくだけで計画的に対応が可能になります。

「時間が足りない」ともっぱら噂の情報セキュリティマネジメント試験、午後試験。その対策として、過去の出題テーマから出題の傾向を探ります。

先日、国家試験である「ITパスポート試験」に最年長86歳の合格者が出たとIPAから発表がありました。これまでは2017年に合格した83歳が最年長、そして2020年に合格した8歳の小学3年生が最年少ということでしたので、ITリテラシーは「いくつでも・いくつになっても」という感じですね。

参考:プレス発表 ITパスポート試験に86歳が合格、最年長合格者記録を更新:IPA 独立行政法人 情報処理推進機構

さてこのコラムには、同じく国家試験である「情報セキュリティマネジメント試験」の午後問題の対策方法を調べて見に来ていただいている方が多いようです。中でも「午後試験は時間が足りない」という噂を聞きつけて何とか攻略のコツを掴もうとされてるのではないでしょうか?

こういうのはまず、出題の傾向を知ることが大事ですからね。

まずは実際に出題された過去問のテーマを見て傾向を把握し、対策を考えていきましょう。

(注意)本コラムは「ここが確実に出る」というような情報はお伝えしておりません。あくまで、過去の出題傾向や最近のサイバー攻撃の動向など過去の情報や発表されている情報に基づいた内容となっております。

問1 標的型攻撃メールの脅威と対策

問2 業務委託におけるアクセス制御

問3 情報セキュリティ自己点検

問1 オンラインストレージサービスの利用における情報セキュリティ対策

問2 情報機器の紛失

問3 業務用PCでのWebサイト閲覧

問1 マルウェア感染への対応

問2 クラウドサービスを利用した情報システムの導入と運用

問3 オフィスの物理的セキュリティ対策

問1 情報セキュリティリスクアセスメント

問2 WebサービスでのWebアプリケーションソフトウェア開発委託

問3 スマートデバイスの業務利用

問1 インターネットを利用した振込業務の情報セキュリティリスク

問2 リスク対応策の検討

問3 標的型メール攻撃への対応訓練

問1 サイバー攻撃を想定した演習

問2 企業における情報セキュリティ管理

問3 情報セキュリティの自己点検

問1 ECサイトの情報セキュリティ対策

問2 アカウント乗っ取りによる情報セキュリティインシデント

問3 業務委託先への情報セキュリティ要求事項

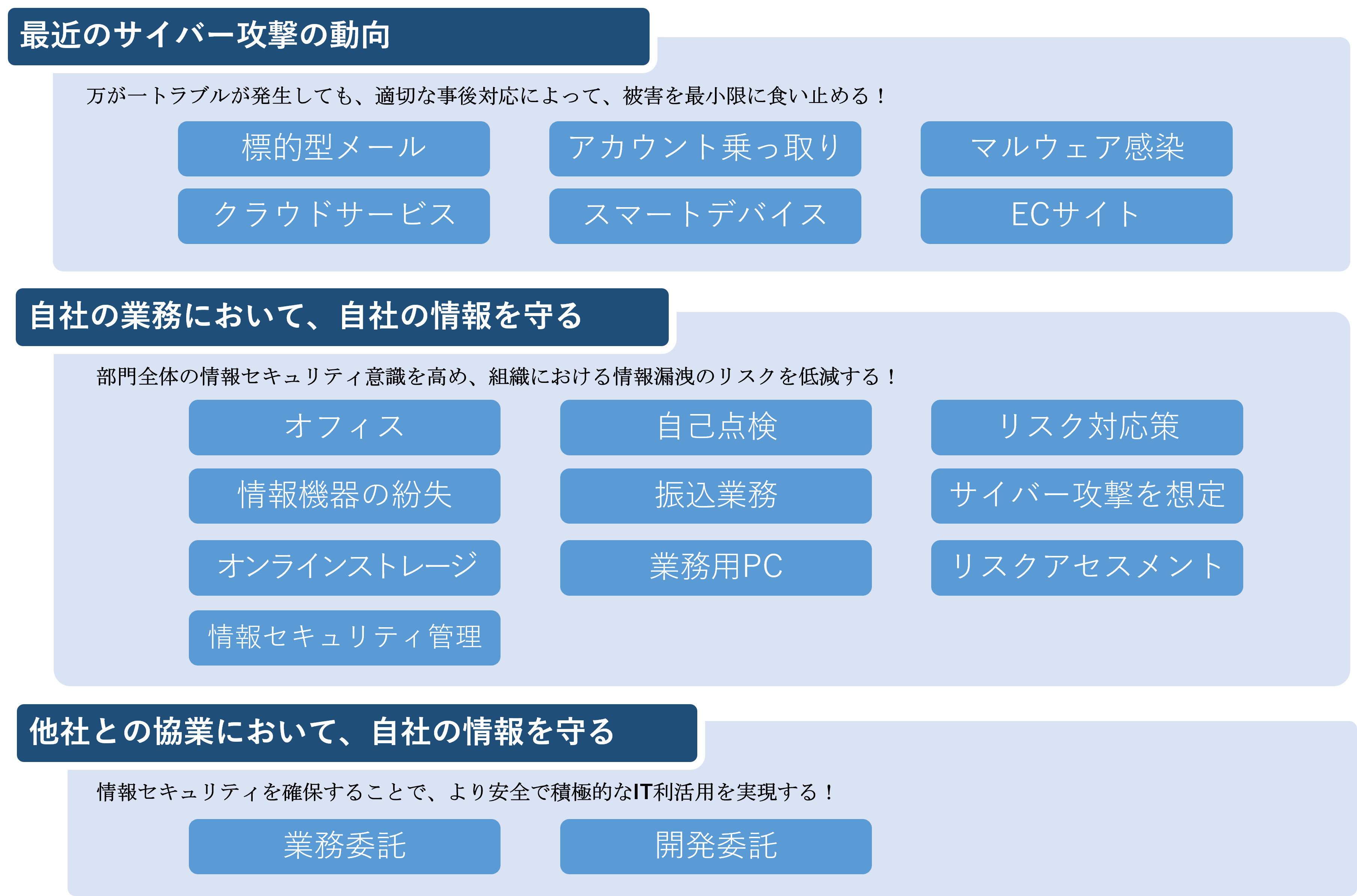

過去問のテーマを古いものから順に見ていくと、何となく傾向が分かるかと思います。上記からいくつかのキーワードを抜粋してみましょう。

多くなってしまいましたが、なんとなく、毎年こんな雰囲気のテーマではないでしょうか?

① 最近のサイバー攻撃の動向

② 自社の業務において、自社の情報を守る

③ 他社との協業において、自社の情報を守る

また、それぞれのキーワードを3つのテーマに当てはめてみると以下のようになりました。「ふむふむ、確かに」という感じでしょうか。

そもそも情報セキュリティマネジメント試験とは、IPAによると「情報セキュリティマネジメントの計画・運用・評価・改善を通して組織の情報セキュリティ確保に貢献し、脅威から継続的に組織を守るための基本的なスキルを認定する試験」です。

(引用 https://www.jitec.ipa.go.jp/sg/about.html)

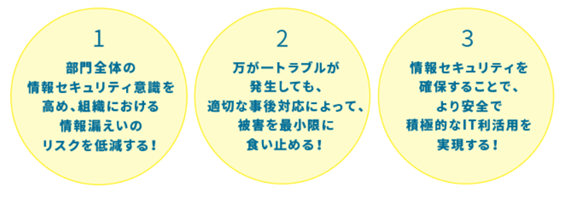

ここから「組織の情報セキュリティ確保」という素晴らしい情報が見えてきました。そして、この試験の目的として以下の3つの目標が挙げられています。

①部門全体の情報セキュリティ意識を高め、組織における情報漏洩のリスクを低減する!

②万が一トラブルが発生しても、適切な事後対応によって、被害を最小限に食い止める!

③情報セキュリティを確保することで、より安全で積極的なIT利活用を実現する!

つまり、「内部不正を防ぐための権限設定はどうしたらよいか」「この事象はマルウェア感染の可能性がある→どう対応したらよいか」「不正アクセスがあった→原因と再発防止はどうしたらよいか」といった、業務を推進する上でのインシデント対応や未然防止の知識がついているか、という観点で出題されていることが分かります。

出題者の意図がここまで分かると、対策も立てやすいのではないでしょうか。

ここで申し上げておきたいこととして、各サイバー攻撃の特徴を把握することはもちろんのこと、インシデントの発生原因の特定方法や対処方法、再発防止策までの一連を理解できていることがとても大事になってきます。

また、午前試験の過去問を繰り返し行っていくと、各サイバー攻撃の特徴はなんとなくイメージできてくるかと思います。ですがご存じの通り、サイバー攻撃は日々脅威を増し手法も巧妙化しております。ですので、やはり過去問に頼るだけでなく最近の動向を知っておくことも重要です。

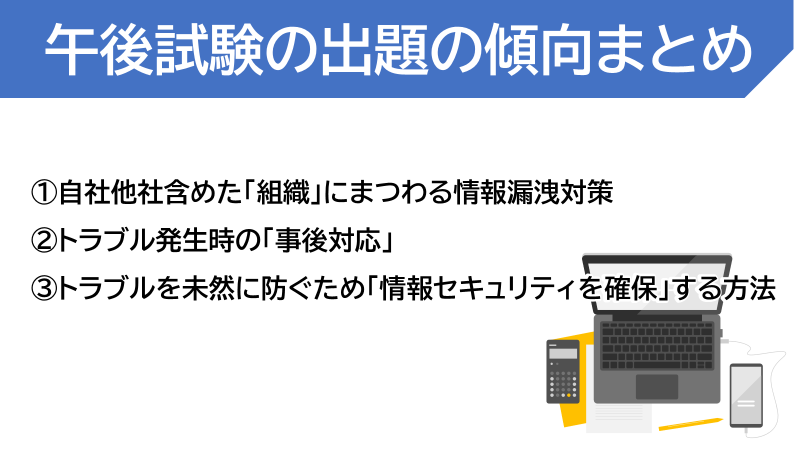

ということで、情報セキュリティマネジメント 午後試験の出題の傾向としては、まず

①自社他社含めた「組織」にまつわる情報漏洩対策

②トラブル発生時の「事後対応」

③そしてトラブルを未然に防ぐため「情報セキュリティを確保」する方法

を問われていることを認識していただければと思います。

そしてなんと言っても出題者、つまり主催者IPA(独立行政法人情報処理推進機構)が出す情報にはヒントが沢山散りばめられているといっても過言ではないでしょう。是非、こうした公式機関の情報(例:情報セキュリティ10大脅威 2021:IPA 独立行政法人 情報処理推進機構など)をこまめにチェックして試験勉強や実務に役立てていただければと思います。