情報セキュリティコラム

内部PCのウイルス感染がもたらす侵害とその対策

「御社の顧客の個人情報を入手した。公表されたくなかったら金を払え」

このようなメールがいきなり届いたら皆さんはどうしますか。これは実際にあった事例で、支払いを渋ると本当に個人情報の一部が公開され企業の信用が失墜につながってしまいました。これはランサムウェアと呼ばれる攻撃の一例です。

1.攻撃によって引き起こされた事例

「御社の顧客の個人情報を入手した。公表されたくなかったら金を払え」

このようなメールがいきなり届いたら皆さんはどうしますか。これは実際にあった事例で、支払いを渋ると本当に個人情報の一部が公開され企業の信用が失墜につながってしまいました。これはランサムウェアと呼ばれる攻撃の一例です。

そもそもランサムウェアとは、何らかのシステム上の人質と引き換えに身代金を要求するマルウェアの一種です。昔は単純なシステムのフリーズや暗号化を行い、それを解消する対価として身代金を要求するものが中心でした。

しかし、最初に挙げた例のように最近のランサムウェアはその手法が複雑化しています。それを可能とする手法の一つがEmotetと名付けられたマルウェアの手法になります。

Emotetは攻撃としてのいわゆる武器を持っていません。しかし、その武器を集める力を持っています。ここでの武器は様々なマルウェアになりますが、Emotetは感染した先でそれらをダウンロードして実行します。

標的型に特化していれば、そのシステムに有効なマルウェアを特定し内部からダウンロードして使うことによって効果の高い攻撃を行うことを可能とします。

2.攻撃者はなぜエンドユーザのPCを狙うのか

システムに対するクラッキングが脅威として認知され、外部からの攻撃への対策は当然行っているものと思います。しかし、大概のシステムは内部からの攻撃には脆いものです。

攻撃者としても無理に外部から攻撃を仕掛けるよりも、内部から崩すほうが効果的であると考えるのが節理です。さらに攻撃者の目的においても、自己の技術力の誇示ではなく実利を狙ったものに変わってきていることが挙げられます。

内部からの攻撃に対してセキュリティ管理の甘さを指摘するのは酷かもしれません。セキュリティとユーザビリティの両立は難しいとよく言われますが、内部のセキュリティ対策にはそれが顕著に顕れるからです。

攻撃がより高度に精密になるため、その対策を確実に行うためにはそれを上回る高度さや精密さが要求され、それらは間違いなく業務の煩雑さを招くことになるからです。

しかし、内部に攻撃を行おうとする場合の攻撃はある程度分類化され(方法に関しては後述)、それらの対応の大部分は運用する人間によって防ぐことが可能です。逆に言えば、このような攻撃を蔓延らせている原因は、対応する人間のセキュリティ意識の低さが引き起こしていると言っても過言ではありません。

3.攻撃者の手法

内部に対してマルウェアを送り込むためには大きく分けて3つの手法になります。

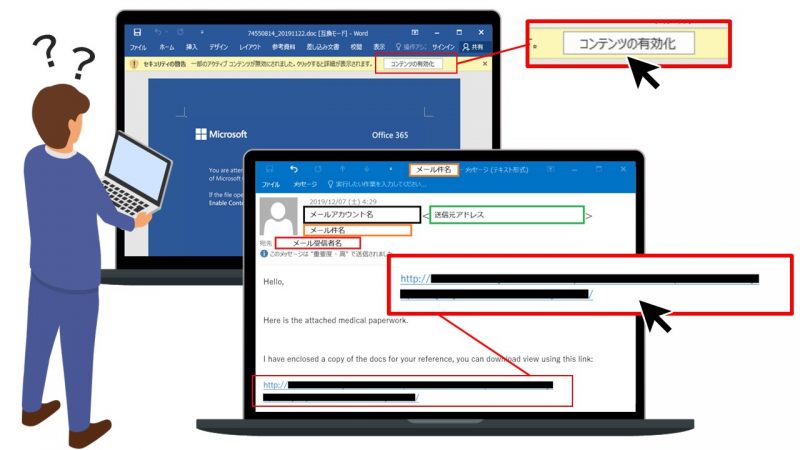

一つ目は、ファイルを添付して送り、ユーザーに開かせる方法です。一般的にはメールが使われますが、それ以外でもファイル添付ができるサービスであれば可能になります。

二つ目は、攻撃者が用意したサイトからダウンロードさせる方法です。その誘導にはやはりメールを使うのが一般的です。

三つ目は、システムの脆弱性を利用する方法です。これは内部で感染が蔓延する場合に問題となります。

内部を直接狙うといっても外部からファイルを転送するのですから、アンチマルウェアを回避しなければいけません。Emotetでよく使われる手法としてはパスワードつきの暗号ファイルで送るものです。このような形で送られた場合、アンチマルウェアで検知するのは難しくなります。

また、ファイルを添付する場合やダウンロードを誘う場合、ユーザーに信用させる必要があります。攻撃者はユーザーが開きたくなる、もしくは開かざるを得ないような文言でユーザーを誘導します。特に標的型攻撃の場合は実際の取引先や内部組織などを巧みに装うため騙されやすくなります。

4.対策

まずは、このような攻撃があること、そして自分がターゲットになる可能性があることを自覚することです。さらに自分が感染した場合、自分が加害者側になることを知るべきです。

そのためには様々な手法を知り、気を付けるべき点を学ぶ必要があります。専門機関の手助けが必須となります。自分たちの組織だけでは参考になる経験の蓄積が足りません。

アンチマルウェアは回避されることも多いですが、工夫のない単純な攻撃を防ぐことには役立ちます。

また、脆弱性を利用した攻撃に対しては、脆弱性を修正するパッチを適切に充てることが重要です。

このようなPCに対する対策は組織内でポリシーに従って行うことが重要なのですが、最近ではBYOD(Bring Your Own Device)の導入や、テレワークを行うことが増えています。 このような場合PCにおける対策は各個人が行うことになります。結局はセキュリティ意識の徹底が重要な課題であることに違いはないということになります。

社内のネットワークに接続を許可されているPCは内部に被害をもたらす端末になる可能性があることを念頭に置いて、それらのPCの管理方法や使用する人のセキュリティ意識の向上に努めることが現代のネットワーク環境においては重要なセキュリティ対策なのです。

人気記事ランキング

課題・トラブル別で製品を探す

ABOUT Psol

2022年10月1日付で

PCIソリューションズ株式会社と

株式会社シー・エル・シーは、

合併しました。

システムの最適化を提案する

エキスパートとして、

PCIソリューションズ株式会社の

一員となり、活動していきます。

CLCとしてさまざまな業種のお客様から

システムについてのご相談をいただき、

そのつど問題の的確な解決に努力してきた経験を

PCIソリューションズでも

変わらずご提供させて頂きます。

引き続きご愛顧のほど宜しくお願い致します。